在美国高速驾驶火车:只有500美元!

日期:2025-07-19 10:21 浏览:

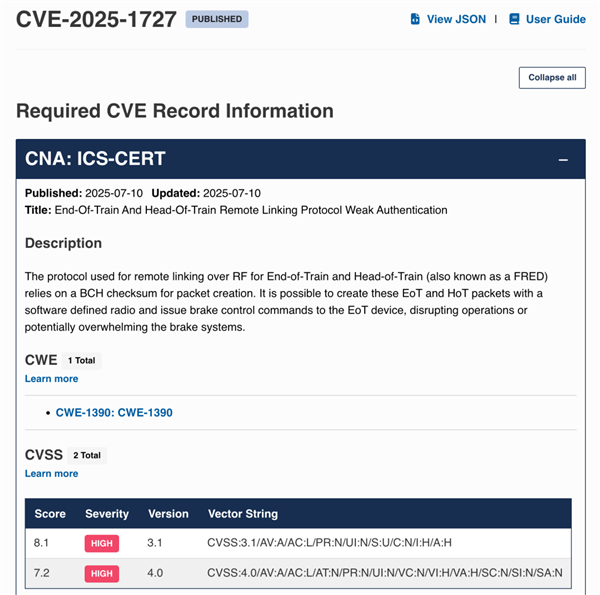

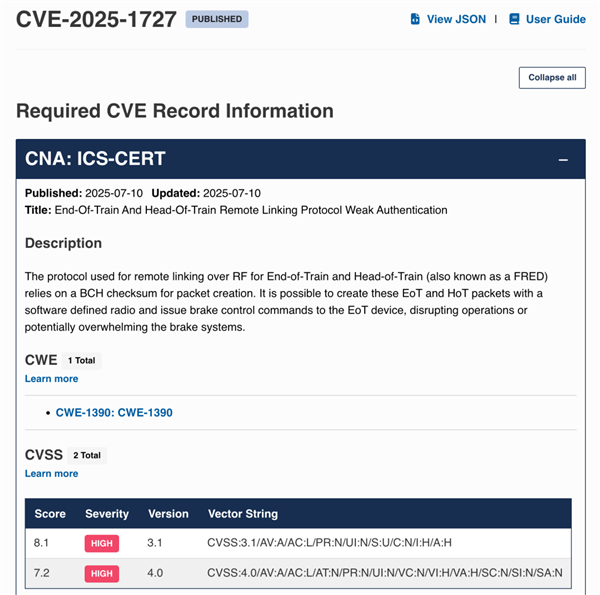

在美国,在高速火车上攻击的最低成本是多少?答案是$ 500。看到,最奇怪的是您可能不是500美元,但是这个问题为什么是问题。这不是只有电影中存在的情节吗?实际上。但是最近,美国宣布了网络和基础设施安全局CISA弱点的高风险代号为CVE-2025-1727。由于这种弱点,黑客可以控制美国的运输火车,并随时突然刹车。考虑到这一点,一排巨型钢铁动物加权了数千吨,这些动物突然变得轻松,同时加速了高速,车轮被锁定。伟大的无能运动可能会导致汽车戴上球并立即出轨。 。 。如果许多火车被迫退出大量节点,那么说美国运输系统系统将受到损害,这并没有被夸大。更重要的是,这种弱点将与2027年一样快。由于尚未修复,为什么会首先说明细节?因为如果y您没有透露它,巨型金属可能会隐藏此东西,直到它们死亡。 。 。您知道,这个问题已经困扰了美国火车系统数十年。发现它的安全研究人员尼尔·史密斯(Neil Smith)在巨型金属上玩了12年以调整弱点。她的最后一张卡是选择开放并施加压力。故事始于美国删除传统“机舱”的决定。 Caboose是西方电影中常见的红色马车,悬挂在货物火车的臀部后面。有一个敬业的人留在里面,可以呼吸以检查火车后面的信号,以及是否有故障。为了用自动化设备代替人力,铁路行业推出了另一种欧洲训练设备。 EOT是安装在最后一辆汽车中的金属盒。它可以通过无线电将后部状态数据发送到热火车头设备(训练型设备),因此驾驶员发现了它。关键是与T他开发技术,EOT已在双向交流中发展。它不仅可以发送数据,还可以从车辆前部接收命令,其中最重要的是紧急制动。这是为了让驾驶员在紧急情况下同时从火车的两端停车。嘿,这绝对是当今可以控制美国火车的兄弟的主要部分。由于EOT的安全设计,它在1980年代充满了–Kasin的独特之处。 。 。当时,每个人都认为用于车辆后部和前部之间通信的无线电频率是一个特殊的频率,严格受法律调节,不允许普通人使用。由于法律禁止它,因此它不会使用它,并且自然会安全。我现在会看到免费的美国。很难想象他们当时会有如此信心。 。 。好的,根据责备和信心,该系统仅使用一个BCH验证层来确保DAta不会被错误发送。例如,我将使用对讲机读取您中的“ 12345”数字的字符串,以防您听到错误的声音。我将在后部添加验证代码“ 15”,而“ 15”是前面所有数字的总和。听到它添加一次后,如果是15,您会知道您已经听到了正确的声音。 BCH校验和的原理比这更复杂,但其本质是相同的:证明数字是正确的,但是如果该人是正确的,则不能证明这一点。这意味着,只要他或她了解沟通格式,任何黑客都可以做出完全适当的不当行为并指导火车。当然,当时的设计师不应该完全责备这。当时对网络有一些威胁,每个人都没有预防的感觉,但是对于下一代来说,跟上时代并修复它们并不正确。时间到2012年。信息安全研究人员尼尔·史密斯(Neil Smith使用RTL-SDR来扫描不同的信号。这件事是电视收件人,但是在大师进行变化之后,它将监视各种广播信号,例如行业,科学和医疗频带。当他等待火车线旁边的火车并在火车上看到天线时,他决定一时兴起记录火车遥测数据。结果,他发现他确实在机车和火车后面之间获得了通信信号。 。 。该信号是赤裸裸的,不在-Off上。这意味着,只要有人花一点钱购买一套设备(尼尔说500美元就足够了),他或她就可以得到,学习和预测该信号,并坚持停止任何配备EOT设备的火车。 Shichao审查并发现,根据美国火车安全法,应安装EOT。大多数客运火车没有引起的要求,但是在满足某些条件时仍应安装EOT。 。 。想象一下,如果曼联有当地青少年试图死亡的国家,后果不会是周到的。 。 。 2008年,波兰的一个小阴道使用了修改后的电视遥控器来破解电车系统,以防止驾驶员右转,最终导致了四辆出轨汽车,12人受伤。乌龟意识到问题的严重性后,尼尔·史密斯(Neil Smith)立即报告了ICS-Cert(CISA在本文开头的前任)的弱点。 ICS-CERT会按时认真对待它,并联系了美国铁路协会的AAR。请注意,AAR不是政府部门,而是价值600亿美元的私营企业。它是一个由北美主要的铁路公司和负责铁路行业的人组成的行业组织。通常,我们专门研究研究技术,行业标准的制定,游说政府监管部以实施利息政策等。问题即将到来!作为私人企业,这意味着AAR的主要目标是负责股东和收入。简单地想象,如果他们承认这个漏洞已经存在数十年了,他们需要记住并升级到全国范围内充满EOTS的火车,这不仅是亿万美元的成本,而且还可以吓人的股东。他们宁愿花钱来支持强大的律师和公共关系团队来解决问题,而不是在没有看到短期回报的情况下将钱花在安全的升级上。只要什么都没有发生,漏洞就不存在。 。 。而且,我已经安全了多年。因此,tuaar的g g是:您是尼尔·史密斯(Neil Smith)的自由事物,这是理论上的。如果您有能力,可以在真正的铁轨上向我们证明这一点吗?可以说,测试环境不是与其他人一起组织的。 。 。人们自己找不到汽车,您是否有控制测试?这样,僵局持续了4年。 2016年,尼尔(Neilo揭示了AAR的内心故事,该故事故意防止安全测试为自己的利益。结果,AAR迅速做出了回应,并立即发表了《财富》中的一篇文章,称一切都是错误的指控。一组公关组合使尼尔·史密斯(Neil Smith)筋疲力尽。他觉得自己只是一个技术人员,无法击败这样的兴趣团体。他暂时投降。 2024年,尼尔·史密斯(Neil Smith)看到了ICS-Cert用CISA修复,因此他决定重试恢复弱点。但是AAR的态度仍然很艰难,并想到了一个新原因:哦,此设备和协议即将到期,因此无需修复它。经过一些通讯失败后,CISA无法再携带它,并同意尼尔·史密斯(Neil Smith)的最终要求 - 公开宣布它。该操作通常是安全领域的最后通件:当制造商长时间忽略漏洞时,它可以选择向公众揭示细节,并利用公众舆论压力来强迫它行动。最终,弱点终于得到了官方数字:CVE-2025-1727被发现后。 AAR还接受了损失,并宣布采用新的,更安全的标准(802.16T)来替换Theold系统。但是问题是它将很快到2027年。 。 。这意味着从现在到2027年,美国的货运铁路就像制造巨大的股份,他们可以在任何黑客遇到麻烦之前及时更新。故事的结尾,尼尔·史密斯(Neil Smith)警告了一切:“不要尝试,你真的可以杀死人。”在这一点上,十多年来的拔河比赛已经完全完成。尽管这个关于举报人战斗兴趣团体的故事与我们无关,但至少您可以看到,当运输和能源等主要基础设施(例如运输和能源维持社会运营)由私人公司控制时。 。 。公共安全可以落后于收入。毕竟,很多时候,漏洞不是技术问题,而是态度问题。

在美国,在高速火车上攻击的最低成本是多少?答案是$ 500。看到,最奇怪的是您可能不是500美元,但是这个问题为什么是问题。这不是只有电影中存在的情节吗?实际上。但是最近,美国宣布了网络和基础设施安全局CISA弱点的高风险代号为CVE-2025-1727。由于这种弱点,黑客可以控制美国的运输火车,并随时突然刹车。考虑到这一点,一排巨型钢铁动物加权了数千吨,这些动物突然变得轻松,同时加速了高速,车轮被锁定。伟大的无能运动可能会导致汽车戴上球并立即出轨。 。 。如果许多火车被迫退出大量节点,那么说美国运输系统系统将受到损害,这并没有被夸大。更重要的是,这种弱点将与2027年一样快。由于尚未修复,为什么会首先说明细节?因为如果y您没有透露它,巨型金属可能会隐藏此东西,直到它们死亡。 。 。您知道,这个问题已经困扰了美国火车系统数十年。发现它的安全研究人员尼尔·史密斯(Neil Smith)在巨型金属上玩了12年以调整弱点。她的最后一张卡是选择开放并施加压力。故事始于美国删除传统“机舱”的决定。 Caboose是西方电影中常见的红色马车,悬挂在货物火车的臀部后面。有一个敬业的人留在里面,可以呼吸以检查火车后面的信号,以及是否有故障。为了用自动化设备代替人力,铁路行业推出了另一种欧洲训练设备。 EOT是安装在最后一辆汽车中的金属盒。它可以通过无线电将后部状态数据发送到热火车头设备(训练型设备),因此驾驶员发现了它。关键是与T他开发技术,EOT已在双向交流中发展。它不仅可以发送数据,还可以从车辆前部接收命令,其中最重要的是紧急制动。这是为了让驾驶员在紧急情况下同时从火车的两端停车。嘿,这绝对是当今可以控制美国火车的兄弟的主要部分。由于EOT的安全设计,它在1980年代充满了–Kasin的独特之处。 。 。当时,每个人都认为用于车辆后部和前部之间通信的无线电频率是一个特殊的频率,严格受法律调节,不允许普通人使用。由于法律禁止它,因此它不会使用它,并且自然会安全。我现在会看到免费的美国。很难想象他们当时会有如此信心。 。 。好的,根据责备和信心,该系统仅使用一个BCH验证层来确保DAta不会被错误发送。例如,我将使用对讲机读取您中的“ 12345”数字的字符串,以防您听到错误的声音。我将在后部添加验证代码“ 15”,而“ 15”是前面所有数字的总和。听到它添加一次后,如果是15,您会知道您已经听到了正确的声音。 BCH校验和的原理比这更复杂,但其本质是相同的:证明数字是正确的,但是如果该人是正确的,则不能证明这一点。这意味着,只要他或她了解沟通格式,任何黑客都可以做出完全适当的不当行为并指导火车。当然,当时的设计师不应该完全责备这。当时对网络有一些威胁,每个人都没有预防的感觉,但是对于下一代来说,跟上时代并修复它们并不正确。时间到2012年。信息安全研究人员尼尔·史密斯(Neil Smith使用RTL-SDR来扫描不同的信号。这件事是电视收件人,但是在大师进行变化之后,它将监视各种广播信号,例如行业,科学和医疗频带。当他等待火车线旁边的火车并在火车上看到天线时,他决定一时兴起记录火车遥测数据。结果,他发现他确实在机车和火车后面之间获得了通信信号。 。 。该信号是赤裸裸的,不在-Off上。这意味着,只要有人花一点钱购买一套设备(尼尔说500美元就足够了),他或她就可以得到,学习和预测该信号,并坚持停止任何配备EOT设备的火车。 Shichao审查并发现,根据美国火车安全法,应安装EOT。大多数客运火车没有引起的要求,但是在满足某些条件时仍应安装EOT。 。 。想象一下,如果曼联有当地青少年试图死亡的国家,后果不会是周到的。 。 。 2008年,波兰的一个小阴道使用了修改后的电视遥控器来破解电车系统,以防止驾驶员右转,最终导致了四辆出轨汽车,12人受伤。乌龟意识到问题的严重性后,尼尔·史密斯(Neil Smith)立即报告了ICS-Cert(CISA在本文开头的前任)的弱点。 ICS-CERT会按时认真对待它,并联系了美国铁路协会的AAR。请注意,AAR不是政府部门,而是价值600亿美元的私营企业。它是一个由北美主要的铁路公司和负责铁路行业的人组成的行业组织。通常,我们专门研究研究技术,行业标准的制定,游说政府监管部以实施利息政策等。问题即将到来!作为私人企业,这意味着AAR的主要目标是负责股东和收入。简单地想象,如果他们承认这个漏洞已经存在数十年了,他们需要记住并升级到全国范围内充满EOTS的火车,这不仅是亿万美元的成本,而且还可以吓人的股东。他们宁愿花钱来支持强大的律师和公共关系团队来解决问题,而不是在没有看到短期回报的情况下将钱花在安全的升级上。只要什么都没有发生,漏洞就不存在。 。 。而且,我已经安全了多年。因此,tuaar的g g是:您是尼尔·史密斯(Neil Smith)的自由事物,这是理论上的。如果您有能力,可以在真正的铁轨上向我们证明这一点吗?可以说,测试环境不是与其他人一起组织的。 。 。人们自己找不到汽车,您是否有控制测试?这样,僵局持续了4年。 2016年,尼尔(Neilo揭示了AAR的内心故事,该故事故意防止安全测试为自己的利益。结果,AAR迅速做出了回应,并立即发表了《财富》中的一篇文章,称一切都是错误的指控。一组公关组合使尼尔·史密斯(Neil Smith)筋疲力尽。他觉得自己只是一个技术人员,无法击败这样的兴趣团体。他暂时投降。 2024年,尼尔·史密斯(Neil Smith)看到了ICS-Cert用CISA修复,因此他决定重试恢复弱点。但是AAR的态度仍然很艰难,并想到了一个新原因:哦,此设备和协议即将到期,因此无需修复它。经过一些通讯失败后,CISA无法再携带它,并同意尼尔·史密斯(Neil Smith)的最终要求 - 公开宣布它。该操作通常是安全领域的最后通件:当制造商长时间忽略漏洞时,它可以选择向公众揭示细节,并利用公众舆论压力来强迫它行动。最终,弱点终于得到了官方数字:CVE-2025-1727被发现后。 AAR还接受了损失,并宣布采用新的,更安全的标准(802.16T)来替换Theold系统。但是问题是它将很快到2027年。 。 。这意味着从现在到2027年,美国的货运铁路就像制造巨大的股份,他们可以在任何黑客遇到麻烦之前及时更新。故事的结尾,尼尔·史密斯(Neil Smith)警告了一切:“不要尝试,你真的可以杀死人。”在这一点上,十多年来的拔河比赛已经完全完成。尽管这个关于举报人战斗兴趣团体的故事与我们无关,但至少您可以看到,当运输和能源等主要基础设施(例如运输和能源维持社会运营)由私人公司控制时。 。 。公共安全可以落后于收入。毕竟,很多时候,漏洞不是技术问题,而是态度问题。

在美国,在高速火车上攻击的最低成本是多少?答案是$ 500。看到,最奇怪的是您可能不是500美元,但是这个问题为什么是问题。这不是只有电影中存在的情节吗?实际上。但是最近,美国宣布了网络和基础设施安全局CISA弱点的高风险代号为CVE-2025-1727。由于这种弱点,黑客可以控制美国的运输火车,并随时突然刹车。考虑到这一点,一排巨型钢铁动物加权了数千吨,这些动物突然变得轻松,同时加速了高速,车轮被锁定。伟大的无能运动可能会导致汽车戴上球并立即出轨。 。 。如果许多火车被迫退出大量节点,那么说美国运输系统系统将受到损害,这并没有被夸大。更重要的是,这种弱点将与2027年一样快。由于尚未修复,为什么会首先说明细节?因为如果y您没有透露它,巨型金属可能会隐藏此东西,直到它们死亡。 。 。您知道,这个问题已经困扰了美国火车系统数十年。发现它的安全研究人员尼尔·史密斯(Neil Smith)在巨型金属上玩了12年以调整弱点。她的最后一张卡是选择开放并施加压力。故事始于美国删除传统“机舱”的决定。 Caboose是西方电影中常见的红色马车,悬挂在货物火车的臀部后面。有一个敬业的人留在里面,可以呼吸以检查火车后面的信号,以及是否有故障。为了用自动化设备代替人力,铁路行业推出了另一种欧洲训练设备。 EOT是安装在最后一辆汽车中的金属盒。它可以通过无线电将后部状态数据发送到热火车头设备(训练型设备),因此驾驶员发现了它。关键是与T他开发技术,EOT已在双向交流中发展。它不仅可以发送数据,还可以从车辆前部接收命令,其中最重要的是紧急制动。这是为了让驾驶员在紧急情况下同时从火车的两端停车。嘿,这绝对是当今可以控制美国火车的兄弟的主要部分。由于EOT的安全设计,它在1980年代充满了–Kasin的独特之处。 。 。当时,每个人都认为用于车辆后部和前部之间通信的无线电频率是一个特殊的频率,严格受法律调节,不允许普通人使用。由于法律禁止它,因此它不会使用它,并且自然会安全。我现在会看到免费的美国。很难想象他们当时会有如此信心。 。 。好的,根据责备和信心,该系统仅使用一个BCH验证层来确保DAta不会被错误发送。例如,我将使用对讲机读取您中的“ 12345”数字的字符串,以防您听到错误的声音。我将在后部添加验证代码“ 15”,而“ 15”是前面所有数字的总和。听到它添加一次后,如果是15,您会知道您已经听到了正确的声音。 BCH校验和的原理比这更复杂,但其本质是相同的:证明数字是正确的,但是如果该人是正确的,则不能证明这一点。这意味着,只要他或她了解沟通格式,任何黑客都可以做出完全适当的不当行为并指导火车。当然,当时的设计师不应该完全责备这。当时对网络有一些威胁,每个人都没有预防的感觉,但是对于下一代来说,跟上时代并修复它们并不正确。时间到2012年。信息安全研究人员尼尔·史密斯(Neil Smith使用RTL-SDR来扫描不同的信号。这件事是电视收件人,但是在大师进行变化之后,它将监视各种广播信号,例如行业,科学和医疗频带。当他等待火车线旁边的火车并在火车上看到天线时,他决定一时兴起记录火车遥测数据。结果,他发现他确实在机车和火车后面之间获得了通信信号。 。 。该信号是赤裸裸的,不在-Off上。这意味着,只要有人花一点钱购买一套设备(尼尔说500美元就足够了),他或她就可以得到,学习和预测该信号,并坚持停止任何配备EOT设备的火车。 Shichao审查并发现,根据美国火车安全法,应安装EOT。大多数客运火车没有引起的要求,但是在满足某些条件时仍应安装EOT。 。 。想象一下,如果曼联有当地青少年试图死亡的国家,后果不会是周到的。 。 。 2008年,波兰的一个小阴道使用了修改后的电视遥控器来破解电车系统,以防止驾驶员右转,最终导致了四辆出轨汽车,12人受伤。乌龟意识到问题的严重性后,尼尔·史密斯(Neil Smith)立即报告了ICS-Cert(CISA在本文开头的前任)的弱点。 ICS-CERT会按时认真对待它,并联系了美国铁路协会的AAR。请注意,AAR不是政府部门,而是价值600亿美元的私营企业。它是一个由北美主要的铁路公司和负责铁路行业的人组成的行业组织。通常,我们专门研究研究技术,行业标准的制定,游说政府监管部以实施利息政策等。问题即将到来!作为私人企业,这意味着AAR的主要目标是负责股东和收入。简单地想象,如果他们承认这个漏洞已经存在数十年了,他们需要记住并升级到全国范围内充满EOTS的火车,这不仅是亿万美元的成本,而且还可以吓人的股东。他们宁愿花钱来支持强大的律师和公共关系团队来解决问题,而不是在没有看到短期回报的情况下将钱花在安全的升级上。只要什么都没有发生,漏洞就不存在。 。 。而且,我已经安全了多年。因此,tuaar的g g是:您是尼尔·史密斯(Neil Smith)的自由事物,这是理论上的。如果您有能力,可以在真正的铁轨上向我们证明这一点吗?可以说,测试环境不是与其他人一起组织的。 。 。人们自己找不到汽车,您是否有控制测试?这样,僵局持续了4年。 2016年,尼尔(Neilo揭示了AAR的内心故事,该故事故意防止安全测试为自己的利益。结果,AAR迅速做出了回应,并立即发表了《财富》中的一篇文章,称一切都是错误的指控。一组公关组合使尼尔·史密斯(Neil Smith)筋疲力尽。他觉得自己只是一个技术人员,无法击败这样的兴趣团体。他暂时投降。 2024年,尼尔·史密斯(Neil Smith)看到了ICS-Cert用CISA修复,因此他决定重试恢复弱点。但是AAR的态度仍然很艰难,并想到了一个新原因:哦,此设备和协议即将到期,因此无需修复它。经过一些通讯失败后,CISA无法再携带它,并同意尼尔·史密斯(Neil Smith)的最终要求 - 公开宣布它。该操作通常是安全领域的最后通件:当制造商长时间忽略漏洞时,它可以选择向公众揭示细节,并利用公众舆论压力来强迫它行动。最终,弱点终于得到了官方数字:CVE-2025-1727被发现后。 AAR还接受了损失,并宣布采用新的,更安全的标准(802.16T)来替换Theold系统。但是问题是它将很快到2027年。 。 。这意味着从现在到2027年,美国的货运铁路就像制造巨大的股份,他们可以在任何黑客遇到麻烦之前及时更新。故事的结尾,尼尔·史密斯(Neil Smith)警告了一切:“不要尝试,你真的可以杀死人。”在这一点上,十多年来的拔河比赛已经完全完成。尽管这个关于举报人战斗兴趣团体的故事与我们无关,但至少您可以看到,当运输和能源等主要基础设施(例如运输和能源维持社会运营)由私人公司控制时。 。 。公共安全可以落后于收入。毕竟,很多时候,漏洞不是技术问题,而是态度问题。